服务电话

网络报修电话:

- 84617234(校园网)

- 88706295(联通)

- 83870087(移动)

- 84618112(电信)

- 82772222(国安)

卡务服务大厅:

- 84635298

最新内容

- 21 Mar

- 15 May

- 27 Feb

- 13 Nov

- 04 Dec

- 07 Jan

校园网自助服务

各款操作系统漏洞安全性大比拼

Vista上市半年漏洞少?

据微软一份最新报告中数字显示:相较于所有主流的enterprise Linux发行版和Mac OS X, Windows Vista

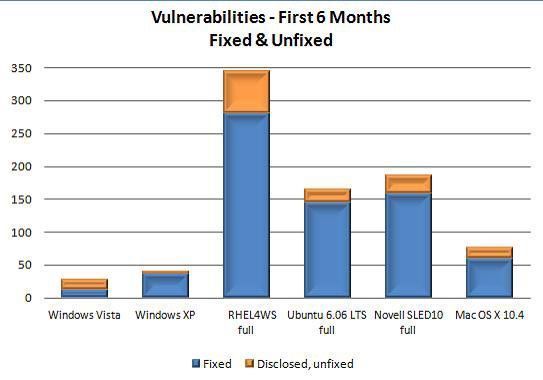

上市六月后各操作系统安全漏洞数量对比

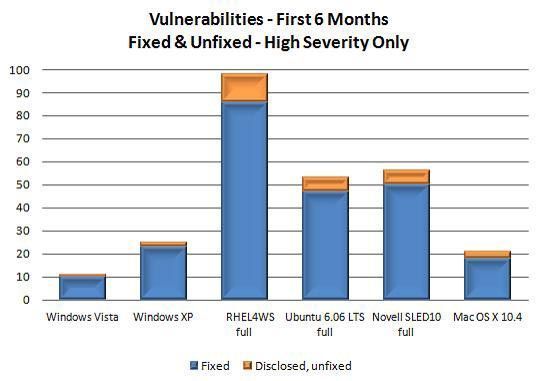

上市六月后各操作系统安全高危漏洞数量对比

这一数字由微软可信计算组(TCG)安全战略总监杰夫.琼斯(Jeff Jones)提供。琼斯6月21日在他博客上有关这份报告的贴子中写道: “分析结果显示:相较于其上一版本Windows XP上市后前6个月的表现而言,Windows Vista则持续呈现出漏洞总数更少、高危漏洞更少的趋势。”。

在这份报告中,琼斯分别罗列比较了Window vista、Windows XP、Red Hat Enterprise Linux 4 Workstation(RHEL4W)、Ubuntu 6.06 LTS、Ubuntu 6.06 LTS精简组件版本、Novell SUSE Linux Enterprise Desktop 10(Novell SLED 10)、Novell SLED 10精简组件版本以及Apple Mac OS X v10.4中已发现的高危、中危和低危漏洞的数目。具体内容如下:

Vista

·2006年11月30日正式上市。上市后前6个月内,微软发布了4次大型安全公告,共处理了12个影响Windows Vista的漏洞。

到6个月期限结束时,Vista未修复的大部分都是非高危漏洞,仅有最严重一个高危漏洞是该操作系统执行的一个Teredo地址,它无需用户干预就可直接连接到互联网上。这一漏洞问题是由赛门铁克在3月讨论有关微软对用于从IPv4过渡到IPv6的专属IP隧道协议的使用时提出的。

据赛门铁克发展技术总监奥利弗.威尔逊(Oliver Friedrichs)表示,有关Teredo的问题系指许多防火墙和入侵检测系统并未能关注到Teredo。“他们并不熟悉该协议或如何分解该协议。这意味着,当我们在讨论一款防火墙时,Teredo可能被用来对攻击进行包装或绕过防火墙进行攻击。”

Windows XP

·2001年10月25日正式上市。上市的前3周中已披露和修复了IE中3个漏洞。因此,新用户必须立即应用一个IE补丁来解决这些问题。

·上市后前6个月内,微软共修复了36个漏洞(包括上述3个)。其中23个在美国

·6个月期限结束时,有3个已公开披露的漏洞仍未得到来自微软的补丁,其中2个(CVE-2002-0189和CVE-2002-0694)被美国国家标准和技术研究院(NIST)列为高危漏洞。另一个则属低危漏洞。

琼斯在报告中写道:“因此,相比上一版本产品,Windows Vista看起来在最初的90天表现更好,所发现的漏洞只有之前版本的1/3,且到6个月期限结束时,Windows Vista和Windows XP都仅有2个突出的高危漏洞问题。”

RHEL4W

RHEL4W是最受欢迎Linux发行版。

·2005年2月15日正式上市。在提供一般使用之前,出货的组件中就有129个公开披露的bug,其中40个属高危漏洞。

·上市后的前6个月期内,红帽

RHEL4WS精简组件版本

微软的琼斯承认:有许多人认为将Red Hat Enterprise Linux 4 WS上市时的组件和所

“Linux发行版供应商通过包含和支持许多微软Windows操作系统上所没有的相应组件来为其

他继续道:“您可参阅Red Hat and Windows-Defining an Apples-to-Apples Workstation Build来获取更多细节,不过基本上我安装了一台RHEL4WS

琼斯将这一结果称为“Gnome-Windows工作站”,它包括标准系统管理工具、Web浏览器Firefox以及音频和

·上市后的前6个月内,红帽公司修复了214个影响精简的RHEL4WS组件集的漏洞。其中所处理的有62个为高危漏洞。

·6个月期限结束时,在该精简组件集中仍有59个公开披露的漏洞未得到Red Hat提供的补丁,其中12个列属为高危漏洞。

琼斯表示:虽然RHEL4WS精简版的确比完整版有一个更好的6月期表现,但红帽公司客户在前6个月仍将面临大量的漏洞问题。

Ubuntu 6.06 LTS (长期支持)

·2006年6月1日正式上市。在此之前已公开披露的漏洞有29个。其中9个高危漏洞,到一周后的6月8日时有7个已进行了修复。

·上市后的前6个月,Ubuntu修复了145个影响Ubuntu 6.06 LTS的漏洞,其中47个在NVD中列属为高危漏洞。

·6个月期限结束时,在Ubuntu 6.06 LTS中至少有20个已公开披露的漏洞仍未有Ubuntu提供的相应补丁。

Ubuntu 6.06 LTS精简组件版本

·上市后的前6个月内发现的漏洞为74个,其中28个列属为高危漏洞。

·到6个月期限结束时,在精简组件版中总共有11个公开披露的漏洞仍未有来自Ubuntu的补丁,其中2个列属高危。

Novell的SLED 10 (SUSE Linux Enterprise Desktop 10)

·2006年7月17日正式上市,在其出货日期前就已公开披露了至少23个漏洞, Novell在前6个月期限内为其中20个进行了修复,其中有5个是高危漏洞。

·上市后的前6个月期内,Novell共修复了159个影响SLED 10的漏洞,其中50个在NVD中列为高危。

·6个月期限结束时,在SLED 10有至少27个公开披露的漏洞仍未得到来自从Novell的补丁,其中6个列属高危。

SLED 10中精简组件版本

·上市后的前6个月内,Novell共修复了123个影响精简版SLED10桌面组件集的漏洞。其中所处理的有44个为高危漏洞。

·6月期结束时,在精减的组件集中总共有20个公开披露过的漏洞仍未从Novell处获得补丁,其中6个列属高危漏洞。

Mac OS X v10.4

·2005年4月29日正式上市。在上市前就已公开披露了10个漏洞。苹果公司在之后前6个月期间为其中9个提供了补丁,其中3个被列为高危漏洞。

·上市后的前6个月期内,苹果公司共修复了60个影响OS X v10.4的漏洞,其中18个在NVD中被列为高危漏洞。

·6个月期结束时,Mac OS X v10.4仍有16个已公开披露的漏洞仍未到来自苹果公司的

微软评测操作系统安全性引发争议

据琼斯提供的漏洞数字看来,vista确实十分安全。但是很多人提出了不同看法,主要有以下三种说法是:

一,有分析人士和微软观察员表示,计算漏洞数并不是最佳衡量标准。

"我觉的用漏洞数量来衡量系统

迈克尔.彻里指出:不管怎么说,漏洞数量的计算多少带有些主观性。"让我们假设您正在对一个代码模块进行操作。您进入这个模块来修复A问题,但当您修复A问题的同时您发现了B问题。那么这种情况下您是算做一个问题还是两个?我可以拿些案例来说明这两种算法都是可能的"。

二是,Vista

Microsoft Watch编辑乔.威尔科克斯(Joe Wilcox)表示:操作系统卫士中可能针对Linux发行版和Mac OS X的更多些。而越多的卫士,当然检查出来的问题也就更多了。

迈克尔.彻里表示:从一份6个月安全评估中是难以看出一种趋势的。多数操作系统都有10年生命周期,且到目前为止Vista的部署还十分有限。

三,漏洞数目可能与实际不符。

安全博客赖安.纳瑞恩(Ryan Naraine)在6月20日在他的博客中写道:微软一直在暗地里修复在其公告上漏洞。他认为这是一种极具争议性做法,它很大地减少公开记录在案的bug数目并影响到补丁管理以及部署决策。"

不过,Directions on Microsoft公司的彻里对此并不认同:"我不理解这有什么可意外的。微软不断发

vista是否更安全 难下结论

正如琼斯在报告中提及的:"Windows XP未受益于SDL (安全

"对于Windows Vista,从一开始我们每每提及它的任何一个新功能,都先从威胁模式着手,"威尔逊表示。"每个功能都必须有相应的一个威胁模式。当进行开发时您必须知道,如果发现一个不法分子正攻击[一个功能],您必须做的事情是?评估威胁模式。它在Vista中是崭新的一个开始环节。"

威尔逊指出:2006年,微软还雇佣了大量的第三方安全研究人员加入到他们总部

如何根据功能的威胁模式反应来对功能进行改动?UAC(用户账户控制)功能就是其中很好的一个例子。微软通过假设以下一种场景加以说明:如果用户正以一个标准用户身份在运行系统且想在采取一个

"我们决定这种权限的提供必须在一个安全的桌面

总而言之,Vista是否更为安全,现在下结论还是太早。

| 点击下载文件: |